Програма безпеки користувачів SWIFT (CSP) визначає набір заходів безпеки, яким мають відповідати всі підключені до SWIFT організації. З 2021 року самооцінювання замінено на обов’язкове незалежне оцінювання. Як оцінювач CSP, BDO ділиться досвідом і розумінням того, як виконується ефективне оцінювання, з якими загальними проблемами та підводними каменями стикається під час оцінювання, а також про найпоширеніші виявлені недоліки.

Нагадаємо: що таке SWIFT?

SWIFT є провідним постачальником послуг безпечного обміну фінансовими повідомленнями в країнах світі. Основною послугою залишається обробка платежів, але SWIFT надає інші послуги, такі як управління готівкою та торгівля цінними паперами та валютою. Ось деякі цифри: мережа SWIFT складається з понад 11 000 користувачів у понад 200 країнах. У 2021 році мережею SWIFT було відправлено понад 10 мільярдів повідомлень.

До мережі SWIFT підключені переважно фінансові установи, а також інші підприємства. Вони підключаються або безпосередньо через власну інфраструктуру SWIFT, або через сервісне бюро. Ці користувачі SWIFT безпосередньо становлять ризик для мережі, оскільки можуть бути потенційно слабкими ланками. Ризики безпеки часто виникають на початку мережі SWIFT. Якщо пошкоджений файл буде передано далі, банк може здійснити шахрайський платіж через мережу SWIFT.

Мета SWIFT: посилення безпеки світової банківської системи

Однією з основних цілей SWIFT є захист конфіденційності, цілісності та доступності мережі та її повідомлень. Фінансовий сектор стикається із загрозами, що постійно змінюються, на які SWIFT реагує шляхом постійного моніторингу мережі та вдосконалення наявних заходів безпеки. Однак збій у роботі мережі може бути наслідком не лише атаки на SWIFT, а й атаки на одного з її користувачів. Тому SWIFT довелося вжити заходів і створити Програму безпеки користувачів.

Програма безпеки користувачів SWIFT

CSP — це ініціатива, спрямована на підвищення рівня гігієни кібербезпеки для користувачів SWIFT, що допомагає забезпечити сучасний і ефективний захист від кібератак, зменшуючи ризик успішних кібератак. CSP орієнтована на три групи: вас, вашу спільноту та ваших партнерів. Кожна організація, яка використовує мережу SWIFT, має засвідчити рівень відповідності системі контролю безпеки користувачів (CSCF). Обізнаність громадськості має додатково заохочувати кожного учасника брати на себе відповідальність і впроваджувати належні практики інформаційної безпеки.

|

Щороку SWIFT переглядає CSCF і 1 липня публікує нову оновлену структуру. Атестація за CSCF має бути проведена між 1 липня та 31 грудня наступного після публікації року.

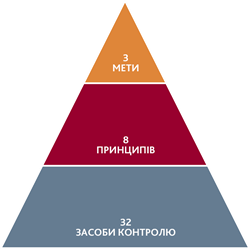

CSCF базується на наборі визнаних галуззю стандартів кібербезпеки на основі NIST, ISO 27001 і PCI DSS. Загалом існує 32 засоби контролю безпеки (23 обов’язкові та 9 консультативних / необов’язкових), орієнтовані на 8 тем безпеки. Те, як організація взаємодіє зі SWIFT, визначає, яких засобів контролю необхідно дотримуватися.

|

|

| CSP Система контролю безпекою |

| Захищати своє середовище |

| 1. |

Обмежуйте доступ до Інтернету |

| 2. |

Відокремте критичні системи від загального ІТ-середовища |

| 3. |

Зменшіть поверхню атаки та вразливі місця |

| 4. |

Фізично захистіть середовище |

| Знати та обмежувати доступ |

| 5. |

Запобігайте компрометації облікових даних |

| 6. |

Керуйте ідентифікаторами та розділяйте повноваження |

| Виявляти та реагувати |

| 7. |

Виявляйте аномальні активності в записах системи або транзакціях |

| 8. |

Плануйте реагування на інциденти та обмін інформацією |

Загальна інформація про Програму захисту користувачів

SWIFT застосувала CSP у 2016 році та опублікувала супровідну систему контролю безпеки користувача (CSCF) ще у 2017 році, яку відтоді кілька разів оновлювали. CSCF описує заходи безпеки, яких необхідно дотримуватися щороку. У 2017 році існувало 16 обов’язкових засобів контролю, тоді як у 2022 році їх стало 23. Ці оновлення представляють постійне вдосконалення засобів контролю безпеки на основі моніторингу тактики супротивника та вивчення досвіду реальних атак у контексті загроз кібербезпеці.

Крім того, починаючи з 2021 року, усі установи, підключені до мережі SWIFT, мають проходити незалежну оцінку CSCF, яку щорічно проводить незалежна сторона. Важливо, щоб оцінювач мав належний рівень компетентності для оцінки та впровадження технічного та організаційного контролю.

Практичний досвід BDO з CSCF у 2021 році

Поширені проблеми та підводні камені

У 2021 році компанія BDO провела численні оцінки. Наш досвід показує, що чітке визначення кількох ключових тем є життєво важливим для ефективної та успішної оцінки. Основні теми такі:

- Підготовка до оцінювання має проводитися своєчасно та наполегливо. Важливо мати завчасну підтримку з боку керівництва та розуміння вимог CSP.

- Ефективне планування проєкту потрібне для мінімізації часу виконання та навантаження на ІТ-команду, але це не завжди легко із самого початку. Ми помітили, що при складанні попереднього детального плану з конкретними етапами та затвердження його клієнтом, оцінка може пройти дуже гладко з мінімальним впливом на повсякденну діяльність клієнта.

- Ми помітили, що деякі клієнти мали труднощі з визначенням обсягу завдання, а також з тим, які компоненти входили, а які виходили за рамки завдання. Ми дізналися, що ознайомлення клієнта з визначенням обсягу та компонентів, як зазначено в CSCF, а сприяє кращому розумінню з обох сторін і дозволяє уникнути дискусій.

- Однією з головних проблем для клієнтів, які користуються послугами Бюро обслуговування або іншої третьої сторони щодо обміну фінансовими повідомленнями, було отримання документації про впроваджені засоби контролю в Бюро обслуговування, щоб переконатися, що рівень безпеки відповідає вимогам CSP.

Позитивні моменти

- Позитивний досвід полягає в тому, що більшість клієнтів фактично досить добре підготовлені до оцінювання, або робили це внутрішньо протягом останніх кількох років, або звикли до процесу аудиту. Клієнти знали, яку інформацію ми очікуємо отримати і тому могли ефективно відповідати на наші запити. Попереднє встановлення чітких вимог і очікувань обмежить дії між оцінювачем і клієнтом і прискорить загальний процес.

- Програма безпеки користувачів (CSP) підвищила обізнаність про безпеку у фінансовій галузі, а також поліпшила взаємодію між бізнес-відділами та ІТ. Ми отримали відгук про те, що завдяки нашій оцінці, команди ІТ і Казначейства загалом більш узгоджені щодо аспектів інформаційної безпеки.

FAQ

Чи застосовуються засоби контролю CSP лише до локального обладнання SWIFT?

Відповідь: Ні. Організації, які мають непрямий зв’язок із мережею SWIFT, також мають дотримуватися заходів контролю. Інформацію про те, які компоненти входять до сфери дії, задокументовано в CSCF у кожному елементі контролю. Наприклад, звичайні комп’ютери, якими користуються працівники відділу казначейства (наприклад, для доступу до графічного інтерфейсу Alliance Lite2), також потрапляють у сферу дії, це ПК оператора загального призначення (GPOPC).

Ми вже маємо сертифікат ISO 27001 або PCI-DSS. Чи можемо ми посилатися на нашу сертифікацію та не проходити оцінку CSP?

Відповідь: Ні. Однак наявність такого сертифікату як ISO 27001, означає, що організація є зрілою з точки зору системи внутрішнього контролю та документації, що значно полегшить оцінювання. Політика та процедури, ймовірно, уже діють, і працівники знатимуть, що таке аудит і що ми, як оцінювачі, будемо вимагати як докази впровадження заходів контролю.

Іноді можна провести аналіз відповідності, що передбачало б виконання вправи зіставлення між системою SWIFT і сертифікацією. Однак цілком імовірно, що розбіжності між ними все ще будуть наявні, а це означає, що оцінка CSCF має відбутися для решти засобів контролю.

Якщо я виконаю підключення SWIFT або хостинг моїх компонентів SWIFT, чи вплине це на тип архітектури?

Відповідь: Аутсорсинг підключення або хостинг компонентів SWIFT третій стороні не змінює ваш тип архітектури. Наприклад, якщо використовуєте систему управління фінансами SaaS (TMS), то несете відповідальність за безпеку власної корпоративної мережі та підключення до SaaS TMS. Хоча ви не володієте обладнанням, але несете відповідальність за його безпеку перед SWIFT. Таким чином, потрібно буде переконатися, що постачальник відповідає вимогам CSP, або навіть самостійно переглянути їхні засоби контролю безпеки CSP.

Періодичні недоліки контролю

Кожна організація відрізняється з точки зору діяльності, налаштування інфраструктури та відповідних ризиків. Однак, багато організацій стикаються з тими ж проблемами, особливо коли зосереджуються на кібербезпеці. Які теми найчастіше були проблемними під час нашого оцінювання?

- Контроль 7.1: Створення плану реагування на кіберінциденти часто було проблемою, особливо для невеликих клієнтів. Навіть якщо є план забезпечення безперервності бізнесу (BCP) і план відновлення після аварійних ситуацій (DRP), вони часто є недостатньо практичними для виконання плану реагування на інциденти, оскільки вони часто не мають контактної інформації, таймерів ескалації та повноважень, а також того, як і коли сповістити зацікавлені сторони.

- Контроль 5.2: щодо апаратних маркерів, які використовують користувачі, ми зауважили, що вони не завжди безпечно зберігаються. Ці маркери слід видаляти із системи кожного разу, коли користувач залишає свою робочу станцію, і зберігати в місці з обмеженим доступом на основі принципу службової необхідності.

- Контроль 5.1: Періодичні перевірки доступу не завжди суворо виконувалися у встановлені терміни. Незважаючи на те, що цей контроль є частиною більш базових загальних елементів керування ІТ у межах керування доступом, багато організацій не враховують розподіл обов’язків або переосмислюють найменші повноваження та необхідно знати при виконанні таких перевірок. Цей контроль є таким, який за умови правильного впровадження може зменшити як ризик шахрайства, так і ризик кібербезпеки, що призведе до реального зменшення очікуваних втрат від цих типів атак.

BDO може допомогти пройти атестацію програми захисту користувачів SWIFT

BDO пропонує обізнаних і досвідчених фахівців з кібербезпеки, які допоможуть пройти атестацію CSP. Ми пишаємось навиками та досвідом наших людей. Таким чином, ми гарантуємо, що всі консультанти, які працюють над оцінками, мають сертифікат SWIFT CSP.

- Планування та початок роботи: ми починаємо з розуміння вашої організації, перевірки типу архітектури та узгодження обсягу та графіку оцінки.

- Незалежна оцінка SWIFT CSP: наші сертифіковані спеціалісти проводять незалежну оцінку поточного рівня обов’язкового контролю безпеки відповідно до вимог CSCF. Оцінка містить перевірку політики, процесів і ділової практики, які обговорювалися під час зустрічей із зацікавленими сторонами та підтверджувалися оглядом відповідних систем і документації.

- План заходів щодо усунення проблем: для будь-яких проблем у засобах контролю безпеки відповідно до вимог CSCF, BDO запропонує потенційні шляхи поліпшення та заходи щодо виправлення у встановленому плані дій.

Фахівці з безпеки BDO допоможуть вам пройти процедуру атестації практично і чітко структуровано, продовжуючи стежити за виконанням завдання до тих пір, поки ви не отримаєте на руки звіт, який можна буде завантажити на портал SWIFT KYC-SA.

Джерело: BDO Belgium